Shellshock, ¿eres vulnerable?

Estos últimos días se ha hablado mucho de un gran fallo de seguridad que afecta a los sistemas UNIX y derivados, y ésto incluye a Mac OS X y a todas las distribuciones Linux, así como BSD, Solaris, etc. Se dice que puede ser peor que Heartbleed (os dejo una explicación del mismo en Genbeta), pero con un origen diferente: bash, shell (o terminal, en español). De ahí su nombre, Shellshock.

La peligrosidad de este error reside en que es muy fácil de explotar, de hecho, un pirata informático con pocos conocimientos podría hacerlo. Las consecuencias pueden ser que tome un control total de nuestro sistema. Ésto hace que todos los desarrolladores estén involucrados en buscar una solución. CentOS y RedHat, por ejemplo, sacaron un parche en 48 horas, aunque bastante incompleto y fácil de esquivar. Apple también está trabajando en ello aunque, según declaraciones de un representante, sólo se verían afectados los usuarios que hayan configurado servicios avanzados de Unix. Realmente, puedes estar expuesto habiendo instalado cualquier software que maneje cliente-servidor o abierto el SSH.

No obstante, podemos comprobar si nuestro ordenador está a salvo. Hasta ahora se han detectado dos vulnerabilidades, que detectaremos por separado.

Para la primera, escribe esto en la terminal:

env x='() { :;}; echo vulnerable' bash -c 'echo hello'Si retorna el texto vulnerable, malas noticias: estás expuesto al ataque. La única solución sería recompilar el bash (hay un manual disponible en WonderHowTo, en inglés).

En cambio, si retorna lo siguiente no debes preocuparte:

bash: warning: x: ignoring function definition attemptPara comprobar la segunda vulnerabilidad, abrimos la terminal y escribimos:

bash: error importing function definition for `x'

hello

rm -f echoY justo después:

env X='() { (a)=>\' sh -c "echo date"; cat echoSi aparece la fecha de hoy, tu equipo es vulnerable. Aún no se ha encontrado una solución a la segunda, y parece que tendremos que esperar a futuras actualizaciones.

Actualizado a 30/09/14: ya hay disponible una actualización para OS X que soluciona el error. La podéis encontrar en Mac App Store.

Deep web: herramientas para acceder (II)

Una vez ha quedado claro qué es la deep web, vamos a ver las herramientas que hay que emplear para acceder a ella.

Se nos presentan muchas opciones, ya que Tor es nuestro principal enlace a ella, y éste está disponible para la mayoría de plataformas. Para mí, la forma más segura es utilizar Tails, del que hablaré más adelante. Veamos pues las opciones más interesantes.

El método más rudimentario es instalar los paquetes tor, privoxy y vidalia y navegar a través de un navegador convencional (Chrome, Firefox, etc.)

Este método es el más engorroso y el más arriesgado en cuanto a privacidad, ya que cualquier extensión del navegador puede revelar nuestra dirección IP.

Gracias a Tor Browser este proceso se simplificó mucho. Tor Browser es un navegador web modificado para mantener nuestro anonimato en Internet. Navega de forma automática a través de la red Tor y se encarga de mantener a raya los scripts, los cuales pueden revelelar nuestra identidad. Tor Browser está disponible para OS X, Windows y Linux y su instalación es realmente sencilla. También hay un proyecto de Tor Browser en Android.

Por otro lado, entrar a la deep web con sistemas operativos convencionales (y, sobre todo, con Windows) puede suponer un problema de seguridad, ya que es bien sabido que la deep web es un nido de malware y podemos quedar infectados a la mínima. Por suerte, hay una alternativa muy efectiva.

Desde Irlanda nos llega Tails, The Amnesic Incognito Live System, una distribución Linux live basada en el canal estable de Debian, cuyo único objetivo es asegurar la privacidad y el anonimato del usuario en cualquier lugar. Sus principales funciones se resumen en:

Un punto a favor de los DVD es que son de sólo lectura y no pueden ser alterados (al contrario de la otra opción), pero eso también hace que cada vez que lo quieras actualizar tengas que grabar uno nuevo. Es, por tanto, una opción recomendada si quieres usar Tails de forma puntual.

Las memorias SD o USB pueden ser alteradas si alguien tiene acceso físico a ellas o mediante un virus. Por otro lado, son actualizables y las puedes utilizar para guardar documentos en un volumen encriptado (más información aquí) Aunque hay que tener en cuenta que los ordenadores antiguos no pueden arrancar mediante USB. Si piensas utilizar Tails habitualmente, la mejor opción es instalarlo en USB. Eso sí, para hacer una instalación en una memoria SD/USB necesitas un DVD con Tails ya instalado y "clonar" el sistema a dicha memoria mediante una aplicación que incluye por defecto (En el menú Aplicaciones > Tails > Instalador de Tails).

La instalación en DVD es tan simple como grabar una imagen ISO. El propio grabador implementado en el sistema es suficiente.

Una vez hecho esto, hay que arrancar desde el DVD el ordenador, escoger la opción live y, más tarde, elegir el idioma y, si es necesario, ajustar más parámetros a tu gusto antes de entrar al sistema. Automáticamente se iniciará la conexión a la red Tor y podrás iniciar el navegador web una vez esté todo listo.

De Tails hay que destacar su fluidez y que, además, incluye por defecto algunas herramientas muy interesantes como KeePass.

Por tanto, a tu propia elección queda la opción que usar para entrar a la deep web. En próximos posts nos adentraremos en los principales lugares de este otro Internet y veremos cómo navegar en sus profundidades.

Por otro lado, entrar a la deep web con sistemas operativos convencionales (y, sobre todo, con Windows) puede suponer un problema de seguridad, ya que es bien sabido que la deep web es un nido de malware y podemos quedar infectados a la mínima. Por suerte, hay una alternativa muy efectiva.

|

| No, éste no es. |

- Todas las conexiones en Tails pasan por defecto por la red Tor, haciendo que sean casi imposibles de interceptar.

- Todo lo que hagas y descargues mientras ejecutas el sistema se borrará sin dejar rastro al apagarlo. Una medida que a la vez nos previene de infecciones.

- Sólo se puede instalar en DVD o memoria SD/USB, más recomendado. Éste proceso es muy fácil y no debe presentar problemas para ningún usuario.

|

| Escritorio de Tails 1.1.1 |

Cómo instalar Tails

Dependiendo del uso que vayamos a hacer de Tails hay dos opciones, instalarlo en DVD o instalarlo en una memoria SD o USB.Un punto a favor de los DVD es que son de sólo lectura y no pueden ser alterados (al contrario de la otra opción), pero eso también hace que cada vez que lo quieras actualizar tengas que grabar uno nuevo. Es, por tanto, una opción recomendada si quieres usar Tails de forma puntual.

Las memorias SD o USB pueden ser alteradas si alguien tiene acceso físico a ellas o mediante un virus. Por otro lado, son actualizables y las puedes utilizar para guardar documentos en un volumen encriptado (más información aquí) Aunque hay que tener en cuenta que los ordenadores antiguos no pueden arrancar mediante USB. Si piensas utilizar Tails habitualmente, la mejor opción es instalarlo en USB. Eso sí, para hacer una instalación en una memoria SD/USB necesitas un DVD con Tails ya instalado y "clonar" el sistema a dicha memoria mediante una aplicación que incluye por defecto (En el menú Aplicaciones > Tails > Instalador de Tails).

La instalación en DVD es tan simple como grabar una imagen ISO. El propio grabador implementado en el sistema es suficiente.

Una vez hecho esto, hay que arrancar desde el DVD el ordenador, escoger la opción live y, más tarde, elegir el idioma y, si es necesario, ajustar más parámetros a tu gusto antes de entrar al sistema. Automáticamente se iniciará la conexión a la red Tor y podrás iniciar el navegador web una vez esté todo listo.

De Tails hay que destacar su fluidez y que, además, incluye por defecto algunas herramientas muy interesantes como KeePass.

Por tanto, a tu propia elección queda la opción que usar para entrar a la deep web. En próximos posts nos adentraremos en los principales lugares de este otro Internet y veremos cómo navegar en sus profundidades.

Shodan, el buscador más peligroso de Internet

Hoy os presento un buscador muy distinto a los que conocemos. Éstos suelen buscar páginas o elementos de las mismas, pero Internet es mucho más que eso. Shodan se encarga de buscar dispositivos conectados a Internet con configuraciones erróneas de seguridad. Como dijo su creador, John Matherly:

Cuando la gente no encuentra algo en Google, se cree que nadie lo puede encontrar. Eso es falso.Cada mes obtiene información de unos 500 millones de dispositivos y servicios conectados a Internet. Esto incluye routers, cámaras de seguridad, puertas de cocheras, sistemas de iluminación de estadios y edificios, semáforos, sistemas VoIP, sistemas de calefacción... Una barbaridad. Y todo a nuestro alcance, ya que los dispositivos que muestra tienen una seguridad tan escasa que muchas veces podemos acceder ingresando un simple admin o 1234 como nombre de usuario o contraseña.

Incluso en una conferencia DEFCON, el experto en seguridad Dan Tentler demostró cómo podía descongelar una pista de hockey en Dinamarca sólo con pulsar un botón, a través de Shodan.

Cómo usar Shodan

Para usar Shodan no necesitamos ser hackers. Antes que nada hay que ir a su web (http://www.shodanhq.com o https://www.shodan.io/, su nueva versión beta).

Por defecto nos muestra 10 resultados, por tanto es conveniente ingresar con una cuenta de nuestras redes sociales, y así nos mostrará hasta 50. Si queremos aún más resultados (hasta 10.000) y más opciones de búsqueda, hay que pagar.

Una vez hecho esto, podemos empezar a buscar lo que queramos. Por ejemplo, escribiendo MySpeed Server VoIP podremos ver una lista de sitios que tienen activado un panel de control de telefonía VoIP.

Si no sabes qué buscar, en esta página hay una lista de las búsquedas más populares.

Internet Explorer, aunque parezca sorprendente, es el navegador más efectivo en Windows a la hora de utilizar Shodan.

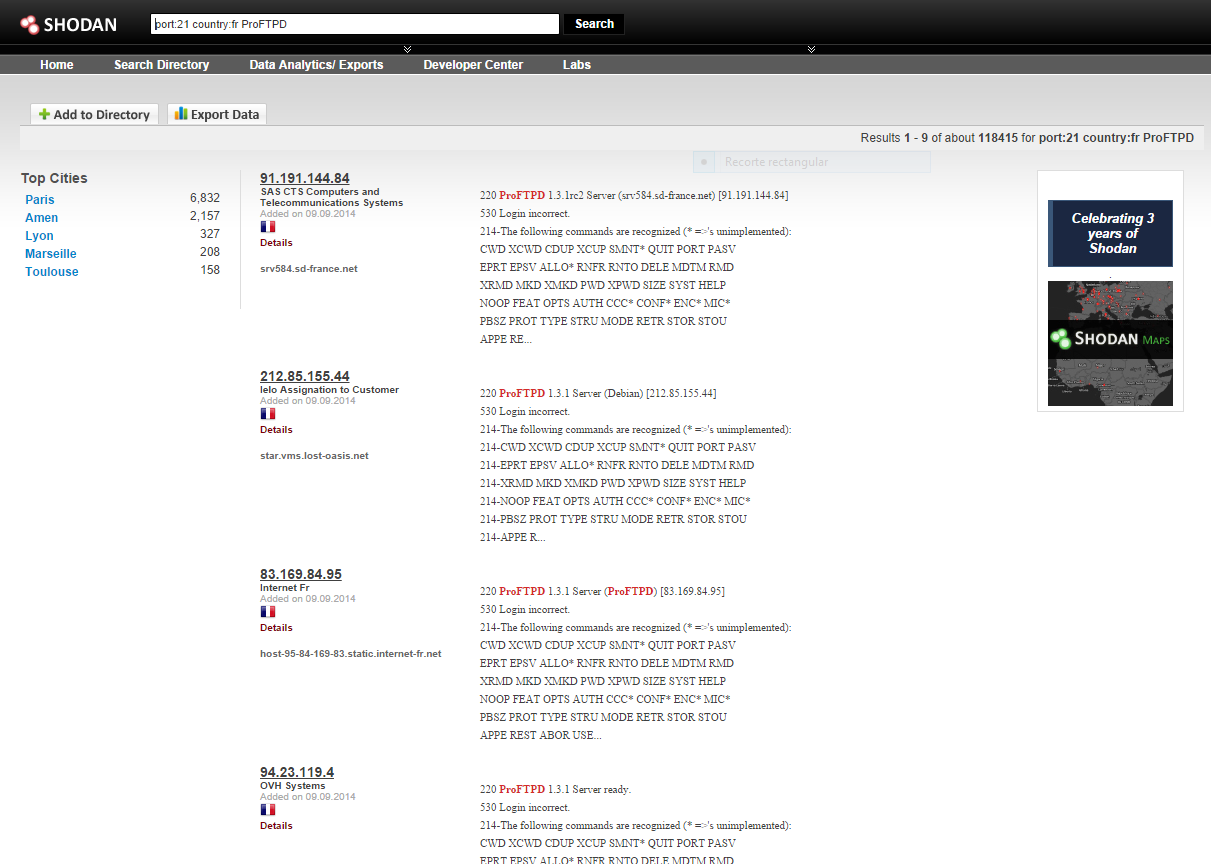

Utilizando filtros

La búsqueda de Shodan nos permite utilizar filtros. Sólo basta con tener una cuenta gratuita e incluirlos en nuestra búsqueda:

- country: para hacer una búsqueda en un país en particular.

- city: para afinar aún más la búsqueda y hacerla en una ciudad específica. No es necesario escribir también el de country si ya usamos éste.

- port: permite hacer una búsqueda dependiendo del puerto que tenga abierto o el servicio que se esté ejecutando.

- net: se usa para buscar una dirección IP específica o rangos de direcciones IP.

- hostname: para buscar lo que le indiquemos en la parte de hostname.

port:21 country:fr ProFTPD

"Anonymous access allowed"

¿El uso de Shodan es legal?

Shodan es un buscador que se nutre de la información que proporcionan sitios externos, no se trata de forzar ninguna web ni de usar técnicas de ataque ilegales, por tanto su uso estrictamente es legal. No se recomienda nunca emplear técnicas que vulneren la ley, aunque bien podemos experimentar con sistemas informáticos de nuestra propiedad o de terceros, siempre que tengamos autorización para ello.

Por tanto, Shodan es un gran lugar para la experimentación y que vuelve a demostrar lo vulnerables que pueden llegar a ser los sistemas informáticos, a la vez de lo peligroso que es Internet si cae en las manos equivocadas.

El otro lado de Internet: La deep web (I)

Y empezamos de nuevo con Apuntux, 4 años después de su creación. Con un look totalmente renovado, adaptado a los nuevos tiempos... y con mucha ilusión de hacer de él un blog mucho mejor que el que ya fue.Así que, qué mejor manera de reabrir Apuntux que hablando de algo que nos afecta a todos, que todos creemos conocer: el Internet.

Su tamaño es prácticamente incalculable, es un lugar donde podemos buscar casi todo lo que nos podemos imaginar: fotos, vídeos, noticias, enciclopedias, redes sociales... Es fácil encontrar contenido que muchas veces roza lo ilegal, posts perturbadores en páginas como 4chan, Reddit... ¿y eso es todo? ¿Ahí se acaba Internet? ¿No puede haber algo más allá, algo oculto a los visitantes "corrientes" de Internet? Efectivamente, existe.

El tamaño de este Internet oculto (comúnmente conocido como invisible web, deep web o web profunda) se calcula que es 1000 o 2000 veces mayor que el Internet visible. Alrededor de unos 91000 terabytes, según la Universidad de California en Berkeley.

|

| Diagrama de la Web |

Como explica el diagrama anterior, es imposible acceder a la deep web mediante buscadores tradicionales, debido a que usa URLs encriptadas imposibles de catalogar, lo que hace que sea extremadamente difícil de vigilar por los Gobiernos (así como de navegar por ti mismo).

Este hecho hace que dé cabida a documentos secretos, información privada, material de mal gusto, venta de drogas, armas, productos de electrónica robados, además de ser el refugio de todo pedófilo.

Aunque no todo es malo. Hay que destacar que también se puede encontrar información de interés que sería más difícil de ver en otros lugares, así como infinidad de artículos científicos, patentes y diccionarios, entre otros. La deep web también está compuesta, incluso en su mayoría, por bases de datos de empresas y organismos, creadas y operadas por programas como Access, SQL, etc.

En próximos posts veremos cuál es la forma más segura de entrar y navegar por la deep web, las páginas y directorios principales, y cuáles son los riesgos de ello.

Nunca hay que olvidar que hay que ser cauteloso navegando en estos lugares y que todas tus acciones quedan bajo tu responsabilidad.

Referencias:

"Tor-logo-2011-flat" by Tor Project - https://media.torproject.org/image/official-images/2011-tor-logo-flat.svg. Licensed under Creative Commons Attribution 3.0 via Wikimedia Commons - http://commons.wikimedia.org/wiki/File:Tor-logo-2011-flat.svg#mediaviewer/File:Tor-logo-2011-flat.svg

Diagrama de la Deep Web - Por T (Trabajo propio) [CC-BY-SA-3.0 (http://creativecommons.org/licenses/by-sa/3.0)], undefined

Llanes, Lourdes Vilaragut; SUÁREZ, Juan R. Carro (2004). escrito en En Congreso Internacional de Información INFO. 2004. Para acceder al web profundo: conceptos y herramientas

Suscribirse a:

Entradas

(

Atom

)

No hay comentarios :

Publicar un comentario